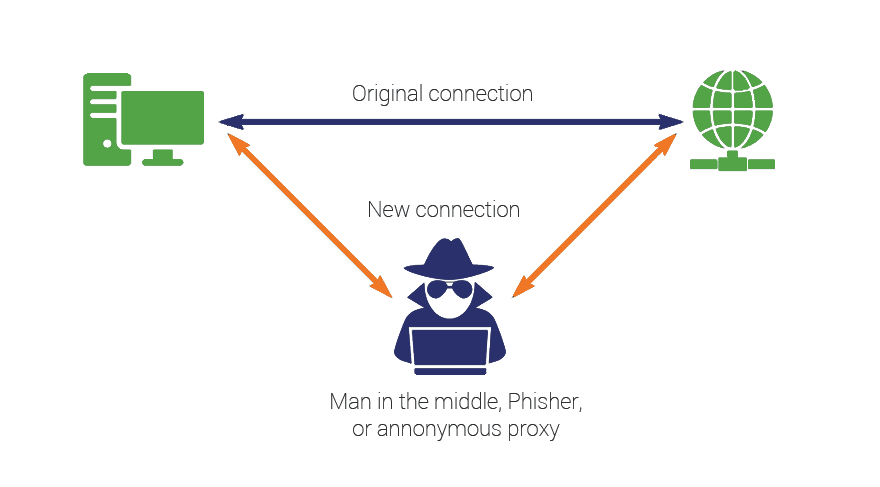

Một man-in-the-middle là cuộc tấn công giữa 3 người. Kẻ tấn công sẽ nghe lén, thay đổi thông tin trò chuyện giữ hai nạn nhân.

Man-in-the-middle hoạt động như thế nào?

Hãy nói rằng bạn đã nhận được một email có vẻ là từ ngân hàng của bạn, yêu cầu bạn đăng nhập vào tài khoản của bạn để xác nhận thông tin liên lạc. Bạn nhấp vào một liên kết trong email và được đưa đến trang web ngân hàng, nơi bạn đăng nhập và thực hiện nhiệm vụ được yêu cầu.

Trong một kịch bản như vậy, kể tấn công ở giữa (MITM) đã gửi cho bạn email, khiến nó có vẻ hợp pháp. (Cuộc tấn công này cũng liên quan đến lừa đảo, khiến bạn nhấp vào email dường như đến từ ngân hàng của bạn.) Ông cũng tạo một trang web trông giống như trang web của ngân hàng của bạn, vì vậy bạn sẽ không ngần ngại nhập thông tin đăng nhập của mình sau khi nhấp vào liên kết trong email. Nhưng khi bạn làm điều đó, bạn nhập thông tin trên web giả thì kẻ tấn công sẽ có đủ thông tin của nạn nhân.

Tấn công MITM (phần mềm độc hại)

MITM có hai dạng, một dạng liên quan đến sự gần gũi về mặt vật lý với mục tiêu dự định và một dạng khác liên quan đến phần mềm độc hại. Hình thức thứ hai này, giống như ví dụ ngân hàng giả của chúng tôi ở trên, cũng được gọi là một cuộc tấn công người dùng trong trình duyệt.

Tội phạm mạng thường thực hiện một cuộc tấn công trung gian theo hai giai đoạn – đánh chặn và giải mã.

Với một cuộc tấn công MITM truyền thống, tội phạm mạng cần có quyền truy cập vào bộ định tuyến Wi-Fi không được bảo mật hoặc bảo mật kém. Những loại kết nối này thường được tìm thấy ở các khu vực công cộng có các điểm truy cập Wi-Fi miễn phí và thậm chí ở một số người, nhà của họ, nếu họ bảo vệ mạng của họ. Kẻ tấn công có thể quét bộ định tuyến để tìm kiếm các lỗ hổng cụ thể như mật khẩu yếu.

Khi kẻ tấn công tìm thấy một bộ định tuyến dễ bị tấn công, chúng có thể triển khai các công cụ để chặn và đọc dữ liệu được truyền của nạn nhân. Kẻ tấn công sau đó cũng có thể chèn các công cụ của chúng vào giữa máy tính nạn nhân và các trang web mà người dùng truy cập để ghi lại thông tin đăng nhập, thông tin ngân hàng và thông tin cá nhân khác.

Một cuộc tấn công trung gian thành công không dừng lại ở việc đánh chặn. Sau đó, dữ liệu được mã hóa của nạn nhân phải được mã hóa để kẻ tấn công có thể đọc và hành động theo dữ liệu đó.

Một cuộc tấn công trình duyệt là gì?

Với một cuộc tấn công bằng trình duyệt (MITB), kẻ tấn công cần một cách để tiêm phần mềm độc hại vào máy tính hoặc thiết bị di động của nạn nhân. Một trong những cách này có thể đạt được là bằng cách lừa đảo.

Lừa đảo là khi kẻ lừa đảo gửi email hoặc tin nhắn văn bản cho người dùng dường như bắt nguồn từ nguồn đáng tin cậy, chẳng hạn như ngân hàng, như trong ví dụ ban đầu của chúng tôi. Bằng cách nhấp vào liên kết hoặc mở tệp đính kèm trong tin nhắn lừa đảo, người dùng có thể vô tình tải phần mềm độc hại vào thiết bị của họ.

Phần mềm độc hại sau đó tự cài đặt trên trình duyệt mà không có kiến thức về người dùng. Phần mềm độc hại ghi lại dữ liệu được gửi giữa nạn nhân và các trang web được nhắm mục tiêu cụ thể, chẳng hạn như các tổ chức tài chính và truyền nó cho kẻ tấn công.

7 loại tấn công man-in-the-middle

- IP spoofing: Mỗi thiết bị có khả năng kết nối với internet đều có địa chỉ IP, tương tự như địa chỉ đường phố cho nhà bạn. Bằng cách giả mạo một địa chỉ IP, kẻ tấn công có thể lừa bạn nghĩ rằng bạn đang tương tác với một trang web hoặc ai đó mà bạn không, có lẽ cho phép kẻ tấn công truy cập vào thông tin mà bạn không thể chia sẻ.

- DNS spoofing: Máy chủ tên miền giả mạo là một kỹ thuật buộc người dùng vào một trang web giả chứ không phải trang thật mà người dùng dự định truy cập. Nếu bạn là nạn nhân của việc giả mạo DNS, bạn có thể nghĩ rằng bạn đang truy cập một trang web an toàn, đáng tin cậy khi bạn thực sự tương tác với một kẻ lừa đảo. Mục tiêu của thủ phạm là để chuyển hướng lưu lượng truy cập khỏi trang web thực hoặc nắm bắt thông tin đăng nhập của người dùng.

- HTTPS spoofing: Khi kinh doanh trên internet, việc nhìn thấy HTTPS là dấu hiệu cho thấy trang web này an toàn và có thể tin cậy được. Trên thực tế, các phiên bản của S là viết tắt của cụm từ an toàn. Một kẻ tấn công có thể đánh lừa trình duyệt của bạn để tin rằng nó truy cập vào một trang web đáng tin cậy khi nó không. Bằng cách chuyển hướng trình duyệt của bạn đến một trang web không an toàn, kẻ tấn công có thể theo dõi các tương tác của bạn với trang web đó và có thể đánh cắp thông tin cá nhân mà bạn đã chia sẻ.

- SSL hijacking: Khi thiết bị của bạn kết nối với máy chủ không bảo mật có thể tự động chuyển hướng bạn đến phiên bản bảo mật của máy chủ, được chỉ định bởi HT HTPSPS. bảo vệ dữ liệu bạn chia sẻ với máy chủ đó. SSL là viết tắt của lớp cổng bảo mật, một giao thức thiết lập các liên kết được mã hóa giữa trình duyệt của bạn và máy chủ web. Trong một vụ tấn công SSL, kẻ tấn công sử dụng một máy tính và máy chủ bảo mật khác và chặn tất cả thông tin truyền qua giữa máy chủ và máy tính người dùng.

- Email hijacking: Tội phạm mạng đôi khi nhắm mục tiêu tài khoản email của các ngân hàng và các tổ chức tài chính khác. Khi họ có quyền truy cập, họ có thể giám sát các giao dịch giữa tổ chức và khách hàng của mình. Những kẻ tấn công sau đó có thể giả mạo địa chỉ email của ngân hàng và gửi hướng dẫn riêng cho khách hàng. Điều này thuyết phục khách hàng tuân theo chỉ dẫn của kẻ tấn công, chứ không phải là ngân hàng. Kết quả là, một khách hàng không mong muốn cuối cùng có thể đưa tiền vào tay những kẻ tấn công.

- Wi-Fi eavesdropping: Tội phạm mạng có thể thiết lập kết nối Wi-Fi với tên nghe rất hợp pháp, tương tự như một doanh nghiệp gần đó. Khi người dùng kết nối với kẻ lừa đảo trên mạng Wi-Fi, kẻ tấn công sẽ có thể theo dõi hoạt động trực tuyến của người dùng và có thể chặn thông tin đăng nhập, thông tin thẻ thanh toán, v.v. Đây chỉ là một trong một số rủi ro liên quan đến việc sử dụng Wi-Fi công cộng. Bạn có thể tìm hiểu thêm về những rủi ro như vậy ở đây.

- Stealing browser cookies: Để hiểu nguy cơ bị đánh cắp cookie trình duyệt, bạn cần hiểu một cái là gì. Cookie trình duyệt là một phần thông tin nhỏ mà một trang web lưu trữ trên máy tính của bạn.Ví dụ: nhà bán lẻ trực tuyến có thể lưu trữ thông tin cá nhân bạn nhập và mua sắm các mặt hàng trong giỏ hàng mà bạn đã chọn trên cookie để bạn không phải nhập lại thông tin đó khi bạn quay lại.Một tội phạm mạng có thể chiếm quyền điều khiển các cookie trình duyệt này. Vì cookie lưu trữ thông tin từ phiên duyệt web của bạn, kẻ tấn công có thể truy cập vào mật khẩu, địa chỉ và thông tin nhạy cảm khác của bạn.

Làm thế nào để giúp bảo vệ chống lại một cuộc tấn công Man-in-the-middle

Với số lượng công cụ có sẵn cho tội phạm mạng để thực hiện các cuộc tấn công trung gian, sẽ rất hợp lý để thực hiện các bước để giúp bảo vệ thiết bị, dữ liệu và kết nối của bạn.

- Hãy chắc chắn rằng bạn truy cập với HTTPS

- Hãy cảnh giác với các email lừa đảo tiềm năng từ những kẻ tấn công yêu cầu bạn cập nhật mật khẩu hoặc bất kỳ thông tin đăng nhập nào khác. Thay vì nhấp vào liên kết được cung cấp trong email, hãy nhập thủ công địa chỉ trang web vào trình duyệt.

- Không bao giờ kết nối trực tiếp với bộ định tuyến Wi-Fi công cộng, nếu có thể. Cài đặt và sử dụng mạng riêng ảo (VPN) như Norton Secure có tích hợp VPN. VPN mã hóa kết nối internet của bạn trên các điểm nóng công cộng để bảo vệ dữ liệu riêng tư bạn gửi và nhận trong khi sử dụng Wi-Fi công cộng, như mật khẩu hoặc thông tin thẻ tín dụng.

Vì các cuộc tấn công MITB chủ yếu sử dụng phần mềm độc hại để thực thi, bạn nên cài đặt một giải pháp bảo mật internet toàn diện, chẳng hạn như Norton Security, trên máy tính của bạn. Luôn luôn cập nhật phần mềm bảo mật. - Hãy chắc chắn rằng mạng Wi-Fi tại nhà của bạn được an toàn. Cập nhật tất cả tên người dùng và mật khẩu mặc định trên bộ định tuyến gia đình của bạn và tất cả các thiết bị được kết nối thành mật khẩu mạnh, độc đáo.

- Hãy sử dụng các phần mềm bảo mật có tường lửa như Norton Security

Xem thêm: Tư vấn mua Endpoint Security bản quyền cho doanh nghiệp

Tổng hợp