Microsoft tuyên bố rằng họ đã xây dựng Windows 11 dựa trên ba nguyên tắc chính: Bảo mật, Độ tin cậy và Khả năng tương thích. Nhìn vào yêu cầu bổ sung của Secure Boot và TPM 2.0, có vẻ như Bảo mật đã chiếm được ánh đèn sân khấu.

Secure Boot là gì?

Secure Boot thuộc UEFI, viết tắt của Unified Extensible Firmware Interface. Bạn có thể coi UEFI như một giao diện phần mềm nằm giữa hệ điều hành, firmware và phần cứng của bạn. UEFI có kế hoạch thay thế BIOS (giao diện mà chúng ta đã có trong thời kỳ Windows 7 trở về trước) và nó là thứ được cài đặt sẵn trong mọi PC hiện đại mà bạn có thể mua ngay bây giờ.

Trên thực tế, Secure Boot là một giao thức dưới UEFI 2.3.1 tồn tại để bảo mật quá trình khởi động hệ thống bằng cách không tải bất kỳ driver UEFI nào chưa được ký hoặc bộ tải khởi động hệ điều hành chưa được ký.

Vai trò duy nhất của nó về cơ bản là chặn bất kỳ đoạn mã nào (driver, bộ nạp khởi động hoặc ứng dụng) không được ký bởi Khoá nền tảng OEM (Nhà sản xuất thiết bị gốc).

Nếu driver, ứng dụng hoặc bộ nạp khởi động hệ điều hành UEFI có các Khóa nền tảng đã ký thì chỉ khi đó nó mới được phép chạy.

Bảo mật trên Windows 11

Với màn demo tấn công từ xa, Microsoft lợi dụng việc đặt username và password yếu của chức năng Remote Desktop đang được bật lên trên một chiếc laptop ở xa. Sau khi chạy một đoạn script để “brute force” (thử đi thử lại nhiều lần cho tới khi mò ra password đúng), Dave Weston – chuyên gia bảo mật của Microsoft – có thể vào được một máy tính với đầy đủ quyền. Khi đó anh ta cài ransomware vào máy nạn nhân và thậm chí còn chặn luôn việc vào môi trường Windows Recovery, nên nạn nhân còn không vô được tới Windows nữa. Chiếc máy của nạn nhân không bật tính năng Secure Boot, Trusted Boot mà Windows 11 yêu cầu, thế nên nó mới bị tấn công dạng này, và nó cũng đang không bật TPM.

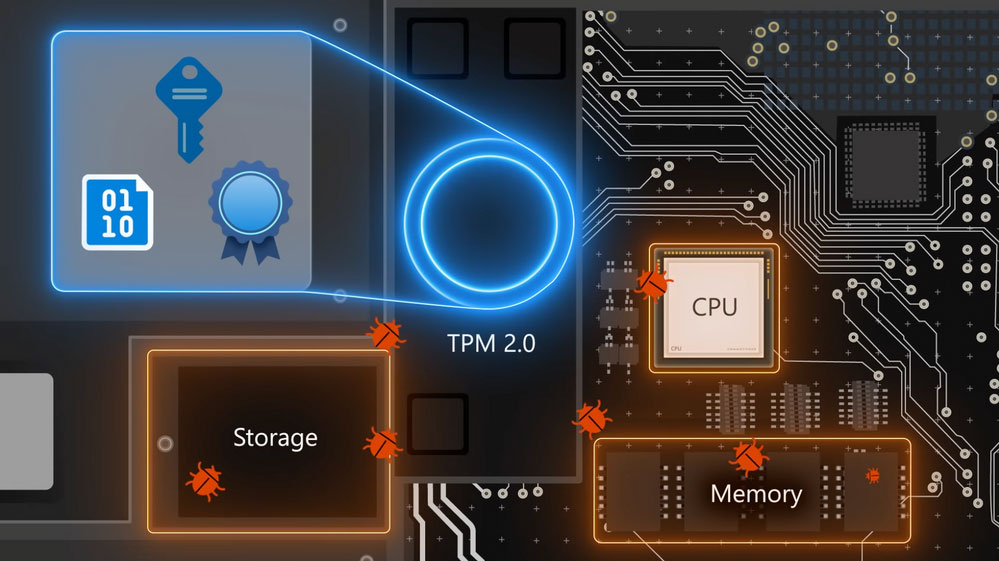

Trong màn demo thứ hai, họ sử dụng một thiết bị PCI Leech để truy cập vào bộ nhớ của hệ thống (RAM) và qua mặt tính năng login bằng vân tay. Chỉ cần một cục kẹo dẻo là kẻ tấn công có thể “hack” vô được máy tính của bạn, và nếu tài khoản của bạn là admin thì xem như hắn có thể làm mọi thứ hắn muốn. Tính năng Virtualization-Based Security (VBS) của Windows 11 giúp ngăn chặn điều này vì nó ảo hóa những thành phần quan trọng như key giải mã, signature… vào một container, ngăn cách nó với hệ điều hành ở mức phần cứng. Chức năng Hypervisor của Windows sẽ đảm bảo độ toàn vẹn của hệ thống, khi nó phát hiện thấy một thiết bị hay một đoạn code lạ, nó sẽ không cho phép code truy cập vào bộ nhớ.

Bên cạnh đó, những thứ như key giải mã, signature còn được bảo vệ bởi TPM 2.0 với mức độ mã hóa cao, không thể giải mã ngược lại một cách đơn giản. TPM 2.0 cũng là một thứ được Windows 11 yêu cầu phải có.

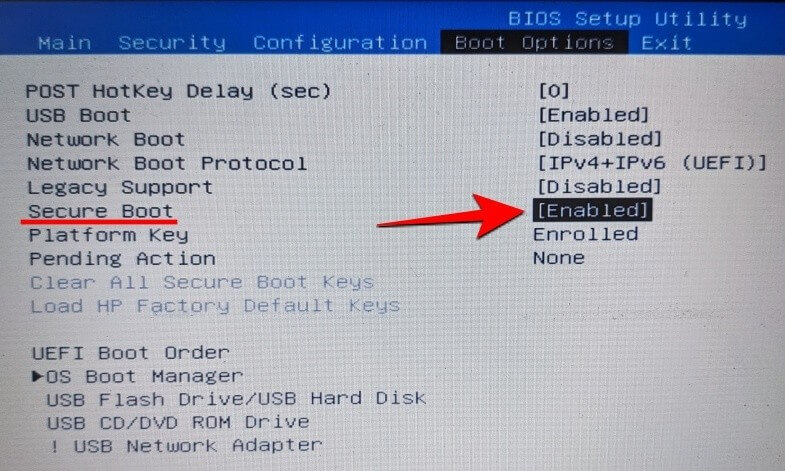

Cách để kích hoạt Secure Boot?

Kích hoạt Secure Boot là một quá trình khá đơn giản. Một trong những nhà văn tuyệt vời của chúng tôi đã xem xét quá trình này rất chi tiết tại liên kết bên dưới. Hãy chắc chắn để kiểm tra nó ra.

Trên một số hệ thống, bạn phải tắt CSM để mở khóa tùy chọn Secure Boot ẩn trong màn hình UEFI của mình. Nếu PC của bạn mới mua, giả sử là năm 2017 trở lên, thì bạn sẽ có thể kích hoạt Secure Boot. Nếu bạn không thể, hãy chia sẻ kiểu mainboard của PC của bạn. với chúng tôi trong hộp bình luận bên dưới.

Tổng hợp